Laptop-uri Dell Ships cu certificat rădăcină periculoasă, iată cum să testați computerul (actualizat)

Securitate / / March 18, 2020

În weekend, s-a descoperit că Dell a preluat un certificat rootkit numit eDellRoot pentru a ajuta asistența clienților. Iată cum să fii infectat.

Actualizare 24/11/1015: Dell răspunde preocupărilor de securitate:

Dell a răspuns oficial la problema eDellRoot cu privire la aceasta Blog de suport. A lansat un manual: Instrucțiuni de eliminare a certificatelor eDellRoot precum și a utilitate mică (link direct) care îl va elimina automat pentru dvs.

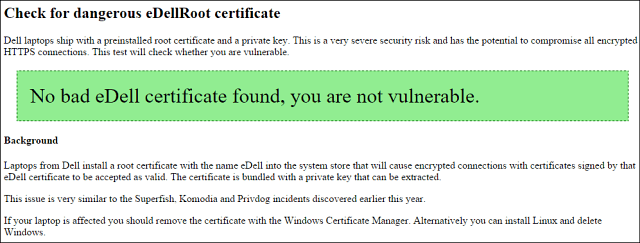

Puteți testa dacă aveți certificatul eDellRoot făcând clic pe acest link (ceea ce explicăm mai jos). Dacă îl aveți, vă recomandăm să citiți postarea de pe Dell, descărcați PDF-ul și să urmați instrucțiunile pentru a scăpa de el.

De asemenea, este de remarcat faptul că astăzi am descoperit că nu este doar o problemă cu laptopurile (despre care am raportat inițial. De fapt, aceasta este o problemă cu toți factorii de formă ai PC-urilor Dell. Dacă aveți un computer Dell, ar trebui să verificați dacă eDellRoot este pe sistemul dvs. Pentru povestea completă, citiți raportul nostru de mai jos.

Risc de securitate certificat eDellRoot

În ceea ce se dovedește a fi încă un deja vu, Dell Inc, a fost descoperit în weekend, a scăpat (din august) o certificat rootkit numit eDellRoot pentru a ajuta la ceea ce compania susține că este mai ușor acces la serviciile de asistență pentru serviciile lor Clienți. Un mesaj al unui afiș Reddit care merge după nume rotorcowboy a postat detalii pe site-ul popular de socializare despre descoperire.

Am primit un nou laptop XPS 15 strălucitor de la Dell și, în timp ce încercam să rezolv o problemă, eu a descoperit că a venit preîncărcat cu o CA rădăcină autofirmată (Autoritatea de certificare) cu numele eDellRoot. Odată cu aceasta a venit cheia sa privată, marcată ca neexportabilă. Cu toate acestea, este încă posibilă obținerea unei copii brute a cheii private prin utilizarea mai multor instrumente disponibile (am folosit instrumentul Jailbreak al Grupului NCC). După ce am discutat pe scurt cu altcineva care a descoperit acest lucru, am stabilit că expediem fiecare laptopul pe care îl distribuie cu același certificat rădăcină și cheie privată, foarte asemănător cu ceea ce Superfish a făcut pe Lenovo calculatoare. Pentru cei care nu sunt familiari, aceasta este o vulnerabilitate majoră a securității care pune în pericol toți clienții Dell recente. Sursă

Doar o actualizare, Lenovo a primit o reacție extraordinară când s-a descoperit că compania încărcase un certificat rootkit similar numit superfish pe anumite dispozitive Lenovo. Compania a primit atât de multă presă proastă pentru actul, încât unii au spus că incidentul a înrădăcinat reputația de lungă durată a companiei ca brand popular în rândul consumatorilor și al întreprinderilor. Odată ce Lenovo este o companie deținută din China și relațiile politice recente cu China și SUA, compania încearcă să reconstruiască încrederea cu consumatorii de atunci. Incidentul a fost atât de rău încât Microsoft a trebuit să ajute cu curățarea prin emiterea unei actualizări de definiție pentru Windows Defender care a asistat la eliminarea certificatului.

Până în prezent, utilizatorii au găsit certificatul vulnerabil pe Dell Inspiron 5000, XPS 15 și XPS 13. Întrucât aceasta este o dezvoltare nouă, ar putea fi și pe alte PC-uri Dell de pe piață.

Se crede că incidentul a fost un avertisment adecvat pentru alți furnizori, dar, evident, Dell, unul dintre cei mai mari producători de PC, pare să fi căzut prin fisuri. Compania încearcă să întoarcă lucrurile deja, emitând următoarea declarație către mass-media:

Securitatea și confidențialitatea clienților reprezintă o preocupare și prioritate pentru Dell. Situația recentă ridicată este legată de un certificat de asistență la fața locului destinat să ofere o experiență mai bună, mai rapidă și mai ușoară de asistență pentru clienți.

Din păcate, certificatul a introdus o vulnerabilitate de securitate nedorită. Pentru a rezolva acest aspect, oferim clienților noștri instrucțiuni pentru a elimina permanent certificatul din sistemele lor prin e-mail direct, pe site-ul nostru de asistență și asistență tehnică.

De asemenea, eliminăm certificatul de la toate sistemele Dell care merg mai departe. Rețineți că clienții care își imaginează propriile sisteme nu vor fi afectați de această problemă. Dell nu preinstalează niciun adware sau malware. Certificatul nu se va reinstala singur după ce va fi înlăturat corect folosind procesul Dell recomandat.

A făcut și un reprezentant Dell o declarație pentru The Verge spunând: „Avem o echipă care investighează situația actuală și vă va actualiza imediat ce vom avea mai multe informații.”

Deoarece nu există detalii despre sistemele care ar putea fi afectate, clienții vor trebui să depindă de Dell pentru asistență.

PC-ul dvs. Dell este în pericol? Iată cum să o testați

Dacă doriți să știți dacă sistemul dvs. ar putea fi afectat, puteți verificați acest site web creat de jurnalistul de securitate Hanno Böck pentru a vă testa sistemul pentru prezența sa.

Cercetările de până acum au oferit dovezi de scenarii conceptuale în care eDellRoot ar putea fi manipulat și utilizat pentru certificate valide care ar putea declanșa atacuri.